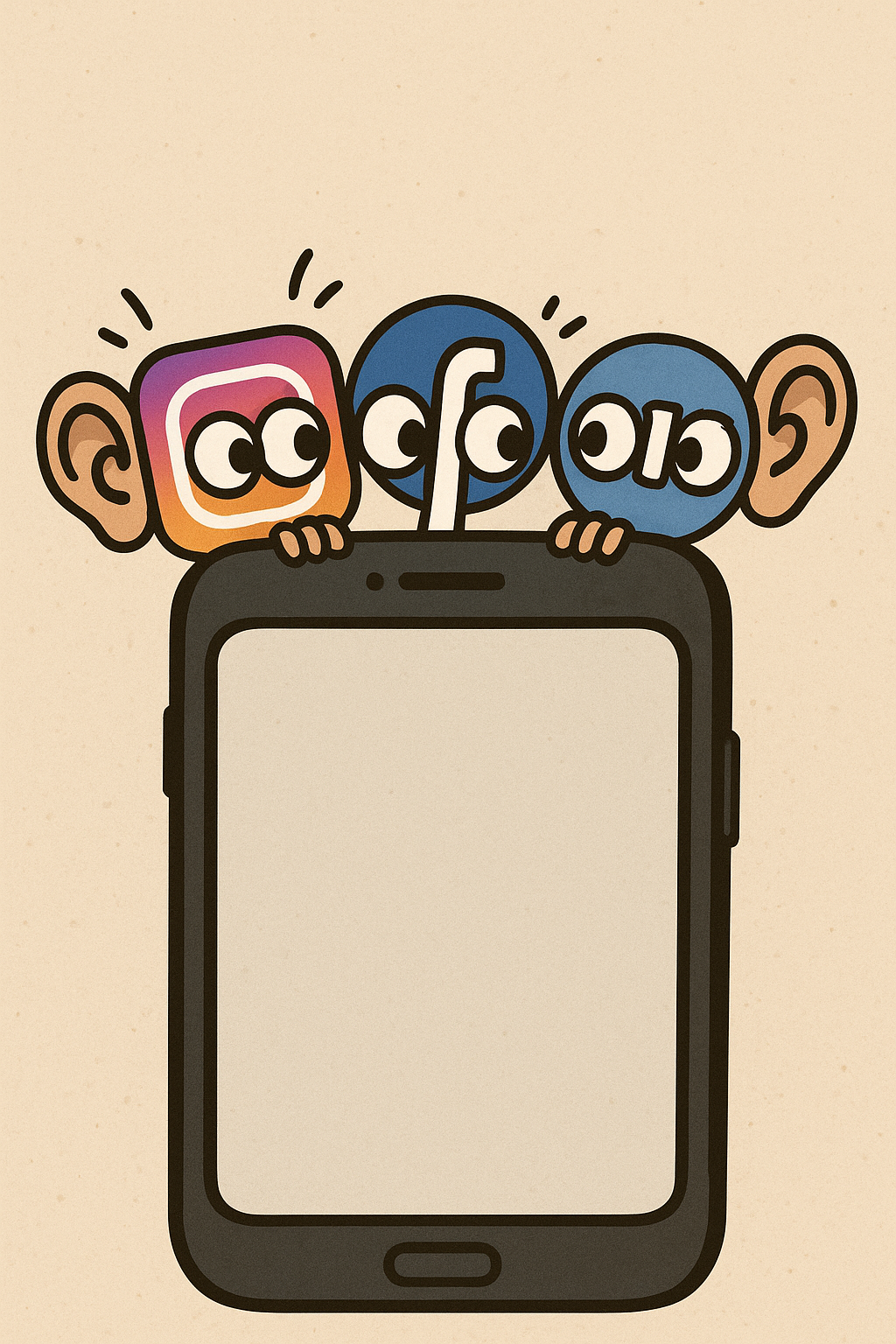

Слушают ли соцсети и приложения ваш телефон? Практика, мифы и защита

Короткий ответ: приложения стараются собирать максимум данных, но это не всегда означает буквальную запись микрофона 24/7. Чаще источником «магических совпадений» становятся рекламные идентификаторы, телеметрия, геоданные, контакт-граф и сторонние SDK, а не постоянная аудиозапись. Разберёмся по пунктам — и дадим практичный план защиты.

Что на самом деле называют «прослушкой»

- Доступ к микрофону при разрешении пользователя. Формально — по запросу и только на переднем плане или с системным индикатором. На практике некоторые приложения злоупотребляли разрешениями и запускали сбор в фоновых сценариях.

- Пассивные способы корреляции интересов без звука. Рекламные ID (IDFA/GAID), отпечаток устройства, геоистория, Wi-Fi/Bluetooth-сканирование, активность в других приложениях, события покупок и подписок.

- Кросс-девайс трекинг. Совпадение аккаунтов, e-mail/телефон, общий IP, домашняя сеть, семейные подписки.

- Сторонние SDK внутри приложений. Аналитика/монетизация от третьих лиц, которые получают телеметрию изнутри ваших приложений.

Мифы против реальности

- Миф: «Телефон всегда пишет микрофон и отправляет разговоры рекламщикам».

Реальность: современные ОС показывают индикаторы использования микрофона и жёстко режут фоновый доступ. Однако короткие захваты при активном приложении или злоупотребления разрешениями встречались, поэтому контроль разрешений критичен. - Миф: «Совпадения в рекламе бывают только из-за подслушивания».

Реальность: чаще всего это результат объединения поведенческих и технических сигналов (гео, поиски, друзья, подписки, покупки, просмотры).

Тёмные практики, о которых полезно знать

- Разрешения сверх необходимости. Приложение просит микрофон/гео «на всякий случай» — а затем использует данные шире, чем ожидает пользователь.

- Агрессивная телеметрия. Подробные события об экранах и действиях, передаваемые в аналитику/рекламу.

- Кросс-сбор через SDK/партнёров. Несколько приложений «сливают» данные одному и тому же провайдеру, который собирает целую мозаичную картину.

Как понять, что приложение использует микрофон

- Следите за индикатором микрофона в статус-баре и всплывающих уведомлениях ОС.

- Периодически проверяйте разрешения приложений и журналы активности в настройках конфиденциальности.

Чек-лист защиты (для всех)

- Отозвать лишние разрешения. Микрофон, камера, гео — только тем приложениям, где это очевидно нужно. Для остальных — «Спрашивать каждый раз».

- Ограничить фоновую активность. Запретить фоновое обновление данным приложениям; на Android — ограничить работу в фоне, на iOS — выключить Background App Refresh точечно.

- Отключить персонализированную рекламу и сбросить рекламный ID. В настройках конфиденциальности ОС.

- Контроль сетевых соединений. Используйте DNS-фильтрацию/защиту и пер-приложные ограничения трафика (firewall/VPN-профили).

- Разделяйте контексты. Рабочие мессенджеры — отдельно, личные — отдельно; по возможности — разные профили/браузеры.

- Минимизируйте «лишние» приложения. Удаляйте то, чем не пользуетесь: меньше SDK — меньше утечек.

- Следите за обновлениями ОС/приложений. Патчи безопасности часто ужесточают доступ к датчикам.

Для бизнеса

- Политика BYOD/MDM. Разрешения, список допустимых приложений, отдельный рабочий профиль.

- DLP и сетевые правила. Блокировка трекинг-доменов, журналирование, запреты на несанкционированные SDK.

Разбор полётов: чем это чревато и как данные утекают

Последствия: гипертаргетинг, навязчивые офферы, дискриминация по цене/рискам, утечки чувствительной информации (здоровье, взгляды, привычки), шантаж/сталкинг, корпоративные риски (корреляция сотрудников и проектов).

Маршруты утечки:

- Сторонние SDK и аналитика. Телеметрия уходит провайдерам внутри приложений; те объединяют её с данными партнёров.

- Идентификаторы и привязки. Рекламные ID, отпечаток устройства, аккаунты, e-mail/телефон — позволяют сшивать профили.

- Неверные настройки облака/бэкапов. Открытые хранилища, логи с PII, дампы аналитики.

- Передача событий по сети. Детальные данные об экранах и действиях — в реальном времени на аналитические/рекламные домены.

- Утечки у партнёров. Даже если приложение аккуратное, партнёрская сеть или брокер данных может быть взломан или продать агрегаты третьим лицам.

Нужен аудит конфиденциальности и настройка защиты? Связь: +7 996 251-36-72, WhatsApp написать, Telegram @hacker4u_ru, e-mail info@haker4u.ru.