Попытки взлома как источник данных: позиция специалиста по кибербезопасности

Я сознательно публикую этот текст без  сглаживания формулировок. Он адресован тем, кто регулярно пытается сканировать и атаковать мой сайт,

сглаживания формулировок. Он адресован тем, кто регулярно пытается сканировать и атаковать мой сайт,

а также тем, кто хочет понимать, как на практике выглядит работа специалиста по информационной безопасности.

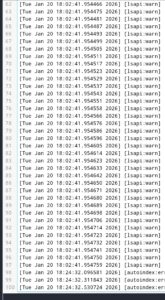

Каждая попытка взлома, каждое автоматизированное сканирование и каждый несанкционированный запрос фиксируются и анализируются.

Для меня это не «атаки», а входные данные: поток телеметрии, на основании которого принимаются технические и архитектурные решения.

Обнаруженная уязвимость — и почему она не стала проблемой

Отдельно отмечу человека, который обнаружил утечку, связанную с WPML, и попытался использовать её для дестабилизации сайта.

Формально — вы нашли ошибку. Фактически — вы выступили в роли бесплатного аудитора.

Я веду не один проект. В управлении находится как минимум десять сайтов различной тематики, и все они используют WPML.

На данном ресурсе посещаемость не превышает ~400 пользователей в сутки, при этом значительную часть трафика составляют боты,

сканеры и автоматизированные инструменты вроде WPScan.

Но есть и другие проекты. Например,

— сайт, посвящённый лечению в Израиле, где любая подобная ошибка могла бы иметь серьёзные последствия.

Именно поэтому инцидент был использован как триггер для глобальной проверки и устранения проблемы на всех проектах сразу.

Уязвимость устранена. Повторяемость — исключена. Вектор атаки — закрыт.

Почему атаки на «сайт-визитку» — показатель уровня

Попытка взломать сайт специалиста по кибербезопасности — это не вызов и не демонстрация навыков.

Это показатель их отсутствия. DDoS и автоматизированные сканирования по «витрине» не имеют ни технической, ни практической ценности.

Я принципиально не опускаюсь до ответных действий подобного уровня. Моя задача — анализировать, усиливать защиту и повышать устойчивость

инфраструктуры. Именно так выглядит профессиональная работа, а не имитация деятельности.

О так называемых «чёрных хакерах»

Люди, называющие себя «чёрными хакерами», в подавляющем большинстве не имеют отношения к реальной кибербезопасности.

Это мошенники, живущие за счёт обмана, вредительства и эксплуатации чужой наивности.

С этого момента я утверждаю прямо: знаний у них нет. Их потолок — запуск WPScan.

Всё, что идёт дальше, — хаотичное и примитивное вредительство, легко отслеживаемое по логам, сигнатурам и поведенческим паттернам.

Мониторинг ведётся постоянно. Источники активности известны. Повторяемость действий очевидна.

Предсказуемый финал

Практика показывает: путь таких «специалистов» заканчивается одинаково. Судимость, закрытые двери рынка труда и попытки стереть цифровой след прошлого.

И да — в этот момент они приходят ко мне с просьбами «убрать информацию», потому что на работу не берут.

Я не строю иллюзий и не читаю моралей. Я просто фиксирую статистику.

Финальная позиция

Я человек практичный. Я беру деньги за работу. В том числе — за корректную подачу запросов в поисковые системы и восстановление цифровой репутации.

Я понимаю, что интеллектуальных ресурсов у таких людей хватает лишь на автоматизированные инструменты и мелкое вредительство.

Поэтому не стоит беспокоиться.

После отбытия срока — приходите.

Я буду ждать вас уже в статусе клиентов.

Почему этот текст опубликован

- Это публичная позиция специалиста.

- Это демонстрация подхода к безопасности без иллюзий и романтизации.

- Это сигнал тем, кто путает кибербезопасность с мошенничеством.